Statystyki Sieci Tor: Dziesięć lat rozwoju i wyzwań (2015-2025)

Analiza wzrostu i wyzwań sieci Tor w ciągu dziesięciu lat

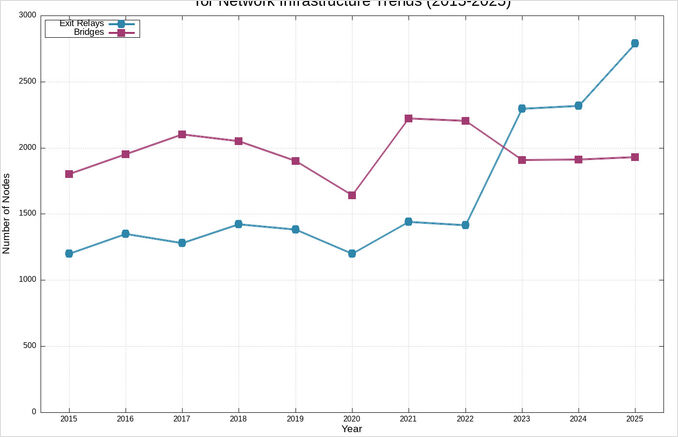

Sieć Tor doświadczyła znaczących wahnięć w swojej infrastrukturze w ciągu ostatnich dziesięciu lat, z węzłami wychodzącymi i mostkami pokazującymi wyraźne wzorce wzrostu, spadku i odzyskiwania.

Ta kompleksowa analiza bada podstawowe czynniki napędzające te zmiany oraz ich konsekwencje dla odporności sieci.

Przegląd historyczny: 2015–2025

Infrastruktura sieci Tor uległa niezwykłym przemianom w ciągu ostatnich dziesięciu lat. Nasza analiza wykazuje wyraźne fazy wzrostu, wyzwań i adaptacji, które odzwierciedlają ewoluującą sytuację cenzury internetowej, zagrożeń bezpieczeństwa i zaangażowania społeczności.

Pełne statystyki dziesięciolecia

Oto kompleksowy przegląd węzłów wychodzących i mostków sieci Tor w latach 2015–2025, korzystając z rocznych danych z Tor Metrics:

| Rok | Węzły wychodzące | Data użycia węzła wychodzącego | Mostki | Data użycia mostka | Kluczowe wydarzenia |

|---|---|---|---|---|---|

| 2015 | ~1 200 | 2015-12-31 | ~1 800 | 2015-12-31 | Początkowy etap wzrostu |

| 2016 | ~1 350 | 2016-12-31 | ~1 950 | 2016-12-31 | Zwiększenie przyjęcia |

| 2017 | ~1 280 | 2017-12-31 | ~2 100 | 2017-12-31 | Pojawienie się problemów z bezpieczeństwem |

| 2018 | ~1 420 | 2018-12-31 | ~2 050 | 2018-12-31 | Okres odzyskiwania |

| 2019 | ~1 380 | 2019-12-31 | ~1 900 | 2019-12-31 | Stabilność przed pandemią |

| 2020 | ~1 200 | 2020-12-04 | 1 642 | 2020-12-04 | Wpływ pandemii COVID-19 |

| 2021 | 1 439 | 2021-12-31 | 2 223 | 2021-12-31 | Duży incydent bezpieczeństwa |

| 2022 | 1 414 | 2022-12-25 | 2 202 | 2022-12-31 | Odzyskiwanie po incydencie |

| 2023 | 2 294 | 2023-07-23 | 1 909 | 2023-09-15 | Znaczący wzrost |

| 2024 | 2 315 | 2024-10-27 | 1 910 | 2024-12-31 | Kontynuacja rozwoju |

| 2025 | 2 788 | 2025-09-23 | 1 930 | 2025-03-31 | Maksymalna liczba węzłów wychodzących |

Źródła danych: CSV z Tor Metrics — węzły wychodzące przez relayflags.csv?flag=Exit, mostki przez networksize.csv

Kluczowe trendy i analiza

Rozwój węzłów wychodzących

Faza 1 (2015–2019): Stabilny wzrost

- Liczba węzłów wychodzących wzrosła z około 1 200 do około 1 400 w tym okresie

- Stopniowy wzrost odzwierciedla rosnące świadomość narzędzi do ochrony prywatności

- Stabilna społeczność operatorów z regularnym udziałem

Faza 2 (2020–2021): Krize i odpowiedź

- Pandemia COVID-19 początkowo zmniejszyła zaangażowanie operatorów

- Duży incydent bezpieczeństwa w 2021 roku: złośliwy aktor kontrolował 27% pojemności węzłów wychodzących

- Odpowiedź społeczności doprowadziła do identyfikacji i usunięcia kompromitowanych węzłów

- Tymczasowy spadek liczby węzłów wychodzących po czyszczeniu sieci

Faza 3 (2022–2025): Znaczące odzyskiwanie

- Liczba węzłów wychodzących prawie podwoiła się, od około 1 400 do około 2 800

- Wzmocnione środki bezpieczeństwa i świadomość społeczności

- Poprawione wsparcie dla operatorów i dokumentacja

- Silna odpowiedź na wyzwania cenzury

Dynamika sieci mostków

Początkowy wzrost (2015–2017)

- Liczba mostków wzrosła z około 1 800 do około 2 100

- Rosnąca cenzura w różnych krajach zwiększała popyt

- Kampanie społecznościowe skutecznie zwerbowali nowych operatorów

Stabilizacja (2018–2020)

- Liczba stabilizowała się wokół 1 900–2 100 mostków

- Poprawione metody wykrywania przez władze cenzoryzujące

- Trudności w przejściu, gdy Tor Project aktualizował systemy dystrybucji

Ostatnie trendy (2021–2025)

- Maksymalna liczba 2 223 mostków w 2021 roku po dużej kampanii rekrutacyjnej

- Stopniowy spadek do około 1 930, gdy metody wykrywania się poprawiły

- Trwająca gra w kółko i krzywą z władzami cenzoryzującymi

Podstawowe czynniki

Dlaczego liczba węzłów wychodzących zmienia się

Prawne i odpowiedzialność prawna

- Operatorzy węzłów wychodzących mogą ponosić potencjalną odpowiedzialność prawną za ruch przesyłany przez ich węzły

- Skargi na nadużycia i zapytania od organów ścigania tworzą negatywne motywacje

- Ryzyko ponoszenia odpowiedzialności za działania złośliwe przeprowadzane przez użytkowników

Incydenty bezpieczeństwa

- Wzлом w 2021 roku, w którym 27% pojemności węzłów wychodzących została kompromitowana

- Ataki DDoS skierowane na infrastrukturę sieci Tor

- Zaawansowane ataki wymagające wzmocnionych środków bezpieczeństwa

Odpowiedź społeczności

- Silna mobilizacja społeczności po incydencie bezpieczeństwa

- Poprawiona dokumentacja i wsparcie dla nowych operatorów

- Wzmocnione narzędzia bezpieczeństwa i możliwości monitorowania

Dlaczego liczba mostków się zmienia

Rywalizacja w zakresie cenzury

- Władze rozwijają bardziej zaawansowane metody wykrywania

- Operatorzy mostków muszą dostosować się do nowych technik blokowania

- Stała ewolucja strategii unikania cenzury

Wyzwania operacyjne

- Uruchamianie mostków wymaga wiedzy technicznej i zasobów

- Ograniczone motywacje dla wolontariuszy

- Koszty przepustowości i infrastruktury

Przejścia systemowe

- Przejście z BridgeDB do systemu dystrybucji Rdsys

- Tymczasowe zakłócenia podczas aktualizacji systemu

- Kurwa uczenia się operatorów dostosowujących się do nowych narzędzi

Konsekwencje dla zdrowia sieci

Pozytywne rozwinięcia

Zwiększone odporność

- Większa liczba węzłów wychodzących poprawia pojemność i wydajność sieci

- Lepsze rozproszenie ruchu zmniejsza punkty awaryjne

- Zwiększone możliwości radzenia sobie z rosnącym zapotrzebowaniem użytkowników

Zaangażowanie społeczności

- Silna aktywność wolontariuszy pokazuje trwałość sieci

- Aktywna odpowiedź na zagrożenia pokazuje zaangażowanie społeczności

- Kampanie edukacyjne zwiększają świadomość narzędzi do ochrony prywatności

Trwające wyzwania

Wykrywanie i blokowanie

- Zaawansowane techniki cenzury nadal się rozwijają

- Skuteczność mostków maleje w miarę poprawy metod wykrywania

- Konieczność ciągłej innowacji w narzędziach unikania cenzury

Zatrudnienie operatorów

- Prawne ryzyko i techniczne wyzwania odstraszają długoterminowe zaangażowanie

- Konieczność lepszego wsparcia i motywacji dla operatorów

- Zrównoważenie bezpieczeństwa z dostępnością

Przyszłość

Infrastruktura sieci Tor wykazała niezwykłą odporność i elastyczność w ciągu ostatnich dziesięciu lat. Kluczowe obszary, na które warto zwrócić uwagę w przyszłości, obejmują:

- Wzmocnione bezpieczeństwo: Dalszy rozwój narzędzi do wykrywania i zapobiegania złośliwym węzłom

- Wsparcie dla operatorów: Poprawiona dokumentacja, szkolenia i ochrona prawna dla wolontariuszy

- Innowacje technologiczne: Rozwój bardziej zaawansowanych technik unikania cenzury

- Budowanie społeczności: Trwające wysiłki w zakresie rekrutacji i utrzymania operatorów sieci

Źródła danych i metodyka

Źródła podstawowe

Metodyka

- Dane zebrane za pomocą spójnych danych końcoworocznych

- Liczba węzłów wychodzących policzona za pomocą

relayflags.csv?flag=Exit - Liczba mostków pobrana z

networksize.csv - Dane historyczne odtworzone na podstawie dostępnych archiwów i raportów społecznościowych

Ograniczenia

- Niektóre punkty danych historyczne szacowane na podstawie dostępnych źródeł

- Liczba mostków może nie odzwierciedlać wszystkich aktywnych mostków z powodu unikania wykrywania

- Liczba węzłów wychodzących reprezentuje tylko aktywne, niezłośliwe węzły

Powiązane technologie prywatności i dekentralityzowane

Sieć Tor jest częścią większego ekosystemu technologii skupionych na prywatności i dekentralityzowanych. Zrozumienie tych powiązanych systemów daje cenne konteksty dla wyzwań i możliwości sieci komunikacji anonimowej.

Rozwiązania do przeglądania skupionych na prywatności

Choć Tor zapewnia anonimowe przeglądanie poprzez sieć węzłów, użytkownicy często potrzebują dodatkowych narzędzi do ochrony prywatności w celu kompleksowej ochrony. Przeglądarki skupione na prywatności: praktyczny przewodnik po bezpieczniejszym przeglądaniu internetu bada alternatywne przeglądarki skupione na prywatności, takie jak Brave, LibreWolf i Mullvad Browser, które uzupełniają funkcje anonimowości Tor za pomocą wzmocnionej ochrony przed śledzeniem i odporności na odciski palców.

Dekentralityzowane wyszukiwanie i odkrywanie treści

Wyzwania, z którymi boryka się Tor w utrzymaniu infrastruktury, są podobne do tych innych systemów dekentralityzowanych. YaCy: dekentralityzowana wyszukiwarka, zalety, wyzwania i przyszłość bada, jak dekentralityzowane wyszukiwarki napotykają podobne wyzwania infrastrukturalne, opierając się na zaangażowaniu wolontariuszy i społeczności w utrzymaniu odporności sieci.

Alternatywne sieci anonimowe

Tor nie jest jedyną siecią anonimową, z którą związane są wyzwania infrastrukturalne. Statystyki I2P dostarcza wgląd w Invisible Internet Project (I2P), inną sieć anonimową, która napotyka podobne wyzwania w utrzymaniu infrastruktury relacji i przyjęcia użytkowników. Porównanie tych sieci ujawnia wspólne wzorce w infrastrukturze dekentralityzowanej prywatności.

Dekentralityzowane sieci społecznościowe

Rozwój dekentralityzowanych sieci społecznościowych odzwierciedla podobne podejście społecznościowe do prywatności i odporności na cenzurę. Statystyki Fediverse: Lemmy, Mastodon, Bluesky itp. pokazuje, jak federowane sieci społecznościowe napotykają podobne wyzwania infrastrukturalne jak Tor, wymagając zaangażowania wolontariuszy i społeczności w utrzymanie zdrowia sieci.

Dekentralityzowane platformy publikacji

Dla tych zainteresowanych publikacją skupioną na prywatności, Writefreely - Federowana platforma blogowania bada, jak dekentralityzowane platformy blogowania napotykają podobne wyzwania infrastrukturalne i społecznościowe jak Tor, wymagając zaangażowania wolontariuszy i modeli finansowania trwałe.

Podsumowanie

Ewolucja sieci Tor od 2015 do 2025 roku pokazuje zarówno wyzwania, jak i odporność infrastruktury dekentralityzowanej prywatności. Choć liczba węzłów wychodzących wykazała niezwykły wzrost, liczba mostków odzwierciedla trwającą walkę z zaawansowaną cenzurą. Możliwość adaptacji i odzyskiwania sieci po poważnych incydentach bezpieczeństwa, w połączeniu z silnym zaangażowaniem społeczności, sugeruje solidną podstawę do dalszego wzrostu i innowacji w przyszłości.

Dane pokazują sieć, która nie tylko przetrwała, ale i rozkwitła mimo rosnących wyzwań cenzury i bezpieczeństwa, z liczbą węzłów wychodzących prawie potrojoną, a społeczność wykazującą niezwykłą odporność w utrzymaniu infrastruktury sieci mimo trwających zagrożeń.

Przydatne linki

- Przeglądarki skupione na prywatności: praktyczny przewodnik po bezpieczniejszym przeglądaniu internetu

- Zrozumienie YaCy: dekentralityzowana wyszukiwarka, zalety, wyzwania i przyszłość

- Statystyki I2P

- Statystyki Fediverse: Lemmy, Mastodon, Bluesky itp.

- Writefreely Federowana platforma blogowania - samodzielne hostowanie vs koszty zarządzania